制裁!

0x00.前言

翻事件查看器看到又有实时(几秒一个)的爆破记录了草……虽然本着安全基准原则已经禁用了Administrator账户,所以大概率用户名都碰不上

但是,事情不能就这么早早结束了,早在许多年前就知道Linux平台大名鼎鼎的Fail2ban,现在也一直在用,并且使用体验极佳

不过,到了Windows平台,想找到类似的这种软件可就不是那么轻松的一件事情了,而是根本就找不到

0x01.查询

根据404 Team安全大佬们的RDP 登录日志取证与清除文章,可以通过LogParser或wevtutil写查询语句

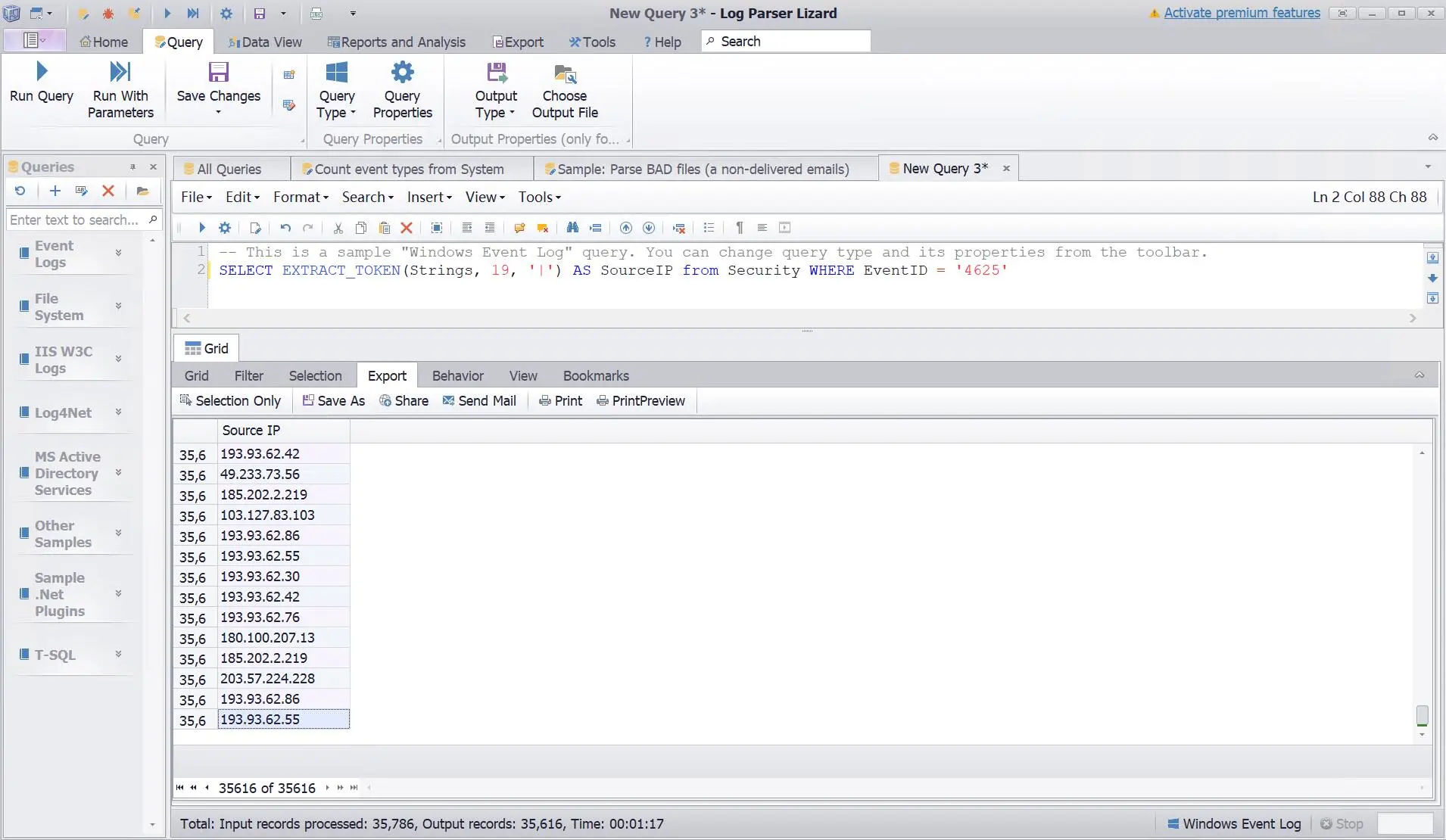

奈何自己太菜,顺手就搜到了Log Parser Lizard图形化工具,即Log parser Lizard: read system and application logs with SQL

并且内置了许多例子,毕竟SQL语句都是共通的,于是照葫芦画瓢:

1 | SELECT EXTRACT_TOKEN(Strings, 19, '|') AS SourceIP from Security WHERE EventID = '4625' |

这样就获取到了全部登录失败的IP地址,总计35616条(全部才35786条

至于导出方法,开发不易,有能力请支持正版!即使处于60天的无料试用期内,Excel导出也不可

不过全选复制就拿到了(`・ω・´),至此目的达成

其实,也可以使用

Kibana中security模块来查询(这其实可以单独拆成一篇文章来讲

0x02.封禁

说来话长,从开始搞Linux时算起就有听说过各种面板,但是处于天生的排斥性并没有去尝试安装,前几个月苦于纯命令行的管理在某些特殊场景下还是不太方便

于是就去尝鲜了bt面板,最终在自己所有的Linux机子上全都部署上了,更换默认端口并开了Basic Auth认证应该还算安全吧。。。

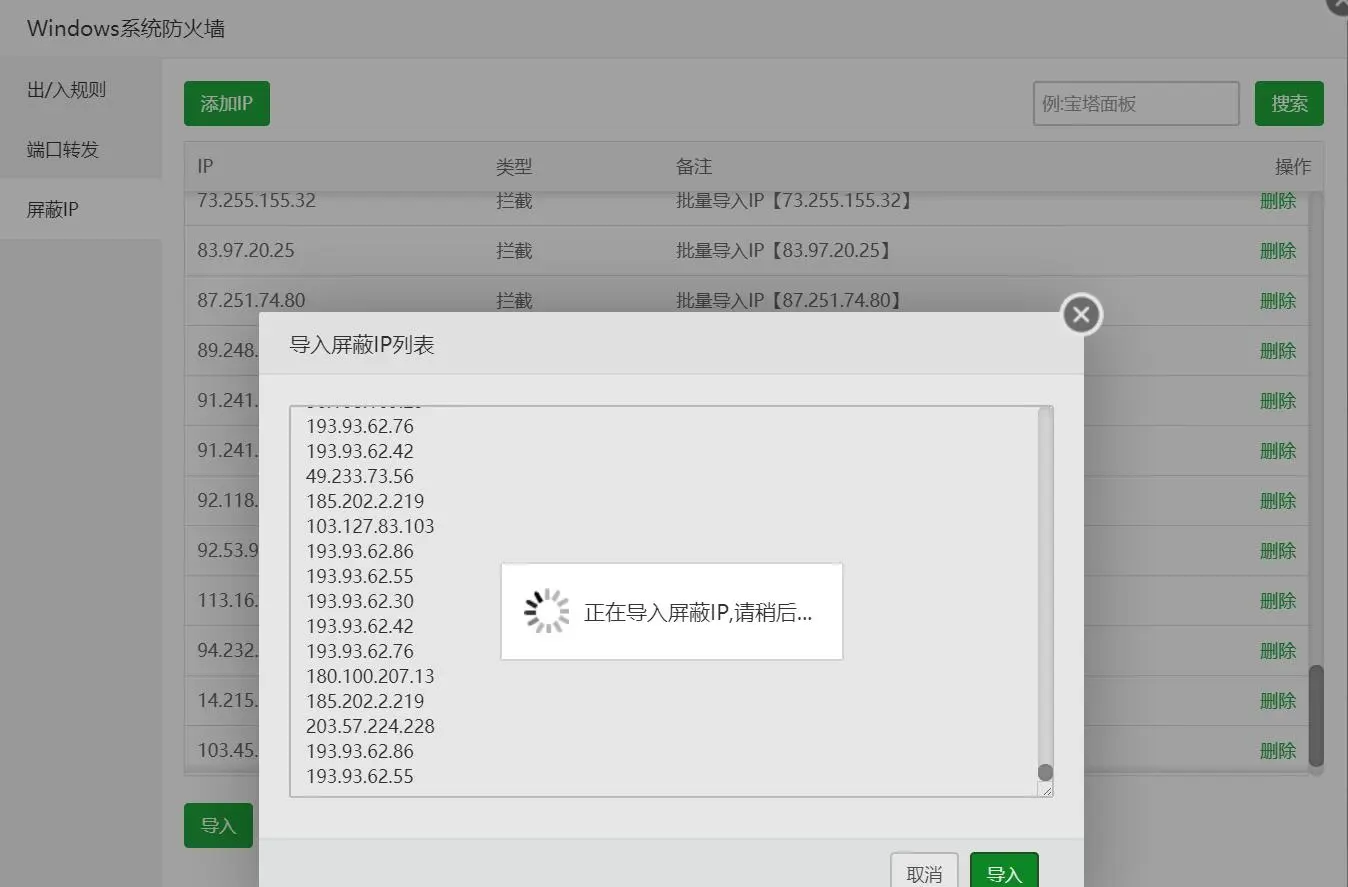

看到有Windows版本的于是也尝鲜了一次,觉着里面的Windows 工具箱、Windows 系统防火墙功能还算实用就暂且留着用了

说来也不复杂,其实都是GUI界面对应的cmd调用实现罢了

有看过源码是基于

Python的Flask框架实现的,这对于自己再熟悉不过了(也就是说有能力的话可以提取出对应功能的py脚本单独使用

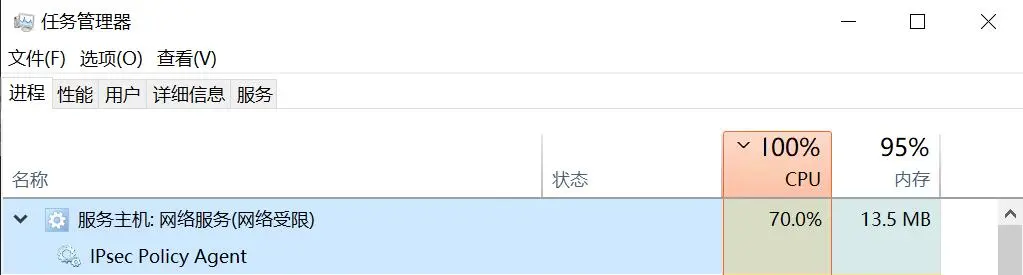

因为没有去重,导入花费了巨巨巨巨巨长的时间

0x03.准实时

挂一个定时任务去查询然后封禁,关于封禁阈值还不知道怎么去写(现在是只要曾经登录失败过一次就会被封禁)

再提一句,万一封错了自己直接更换IP进入BT面板手动解封就好了

未完待续……

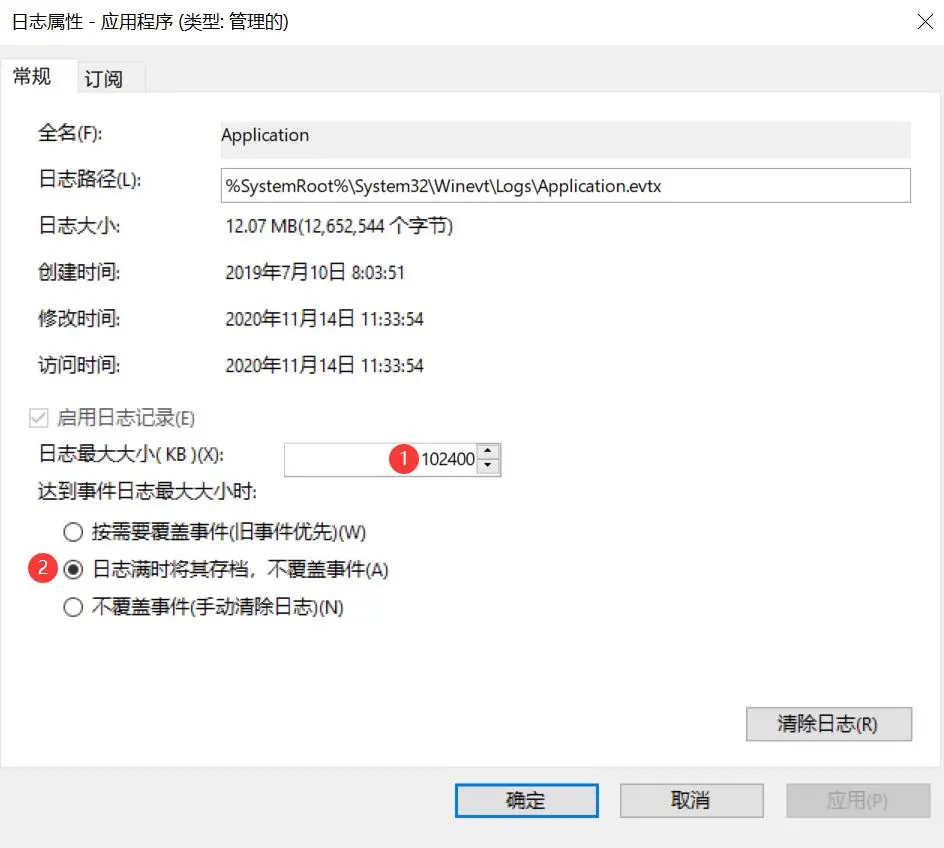

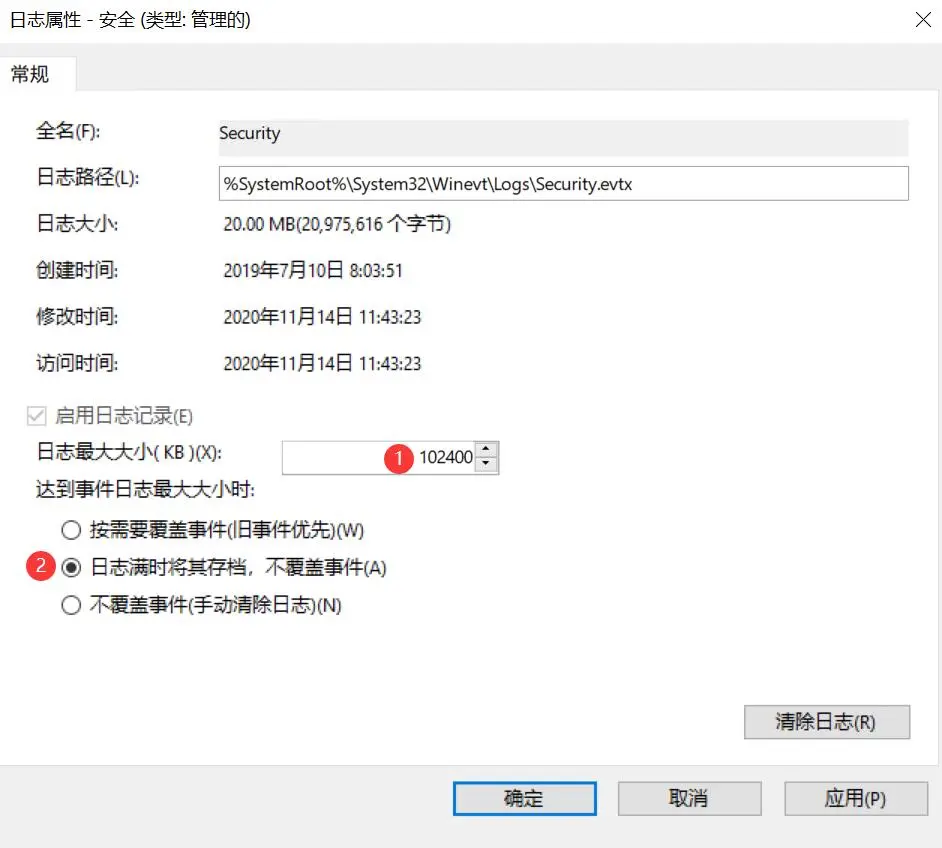

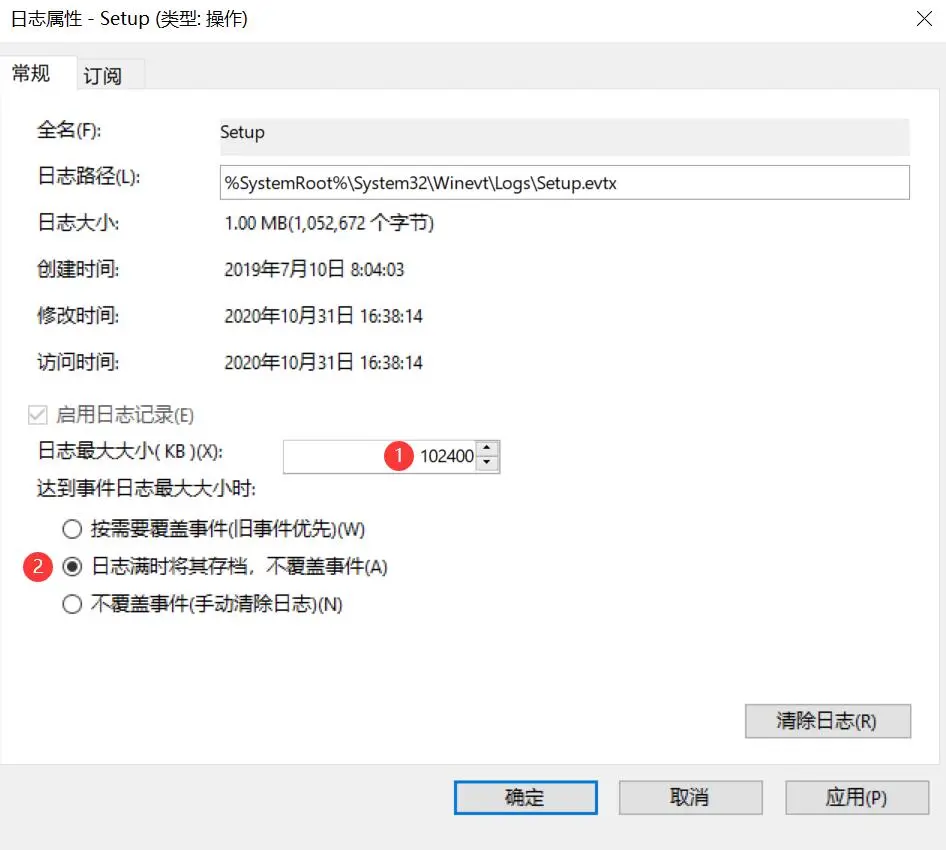

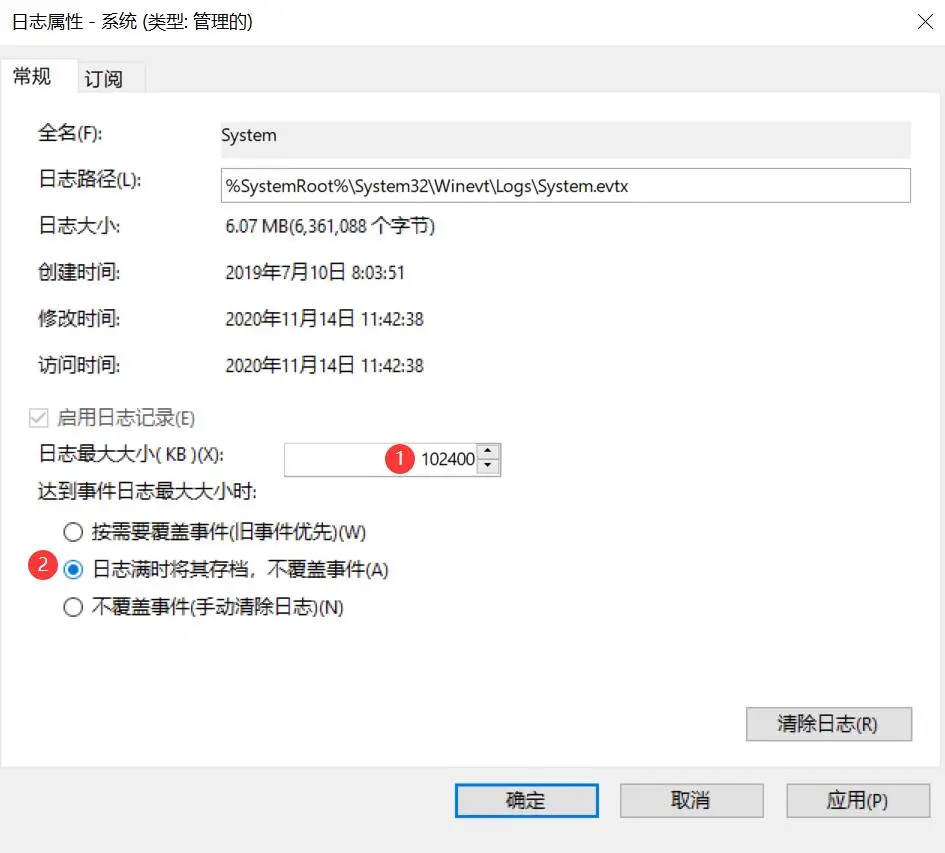

0x04.修改存储大小

默认日志存储大小20M,这里给修改成了100M,不怕空间不够.jpG

0x05.后记

总算了结了当初非常想实现的一件事情ヽ( ̄▽ ̄)ノ